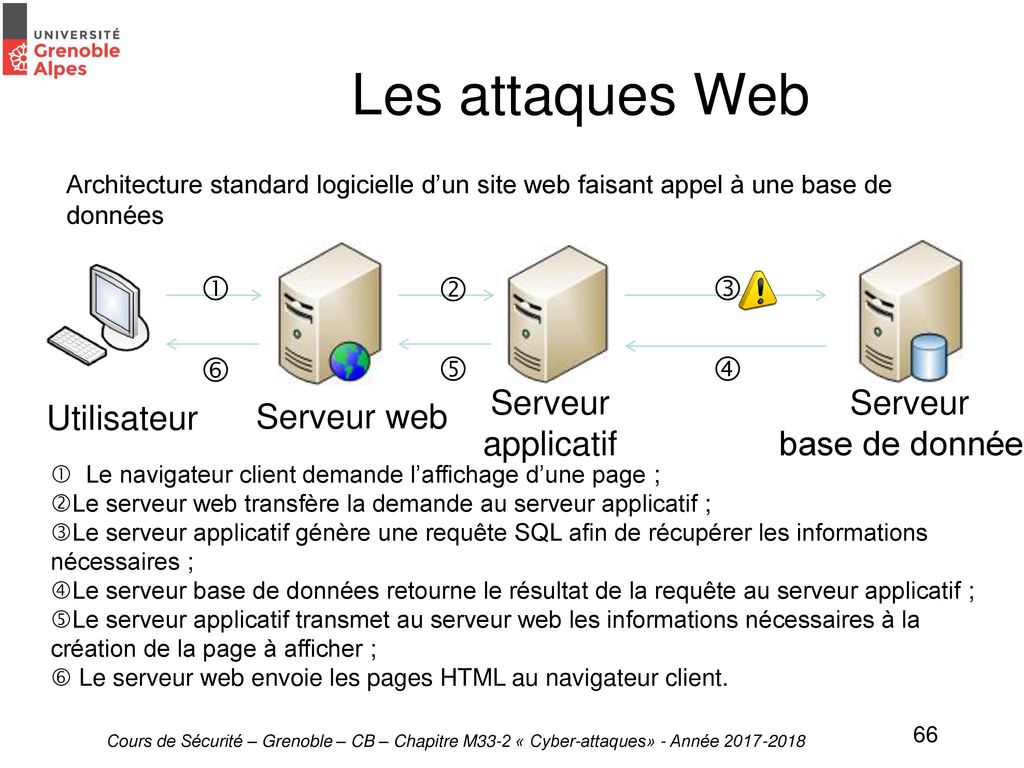

Sécurité informatique sur le Web - Apprenez à sécuriser vos applications - Cross Site Request Forgery (CSRF) | Editions ENI

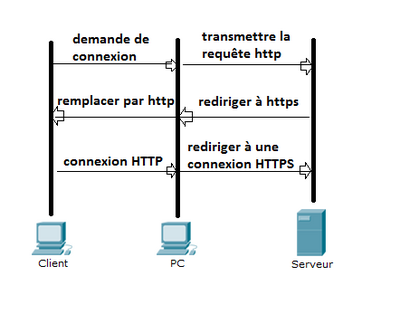

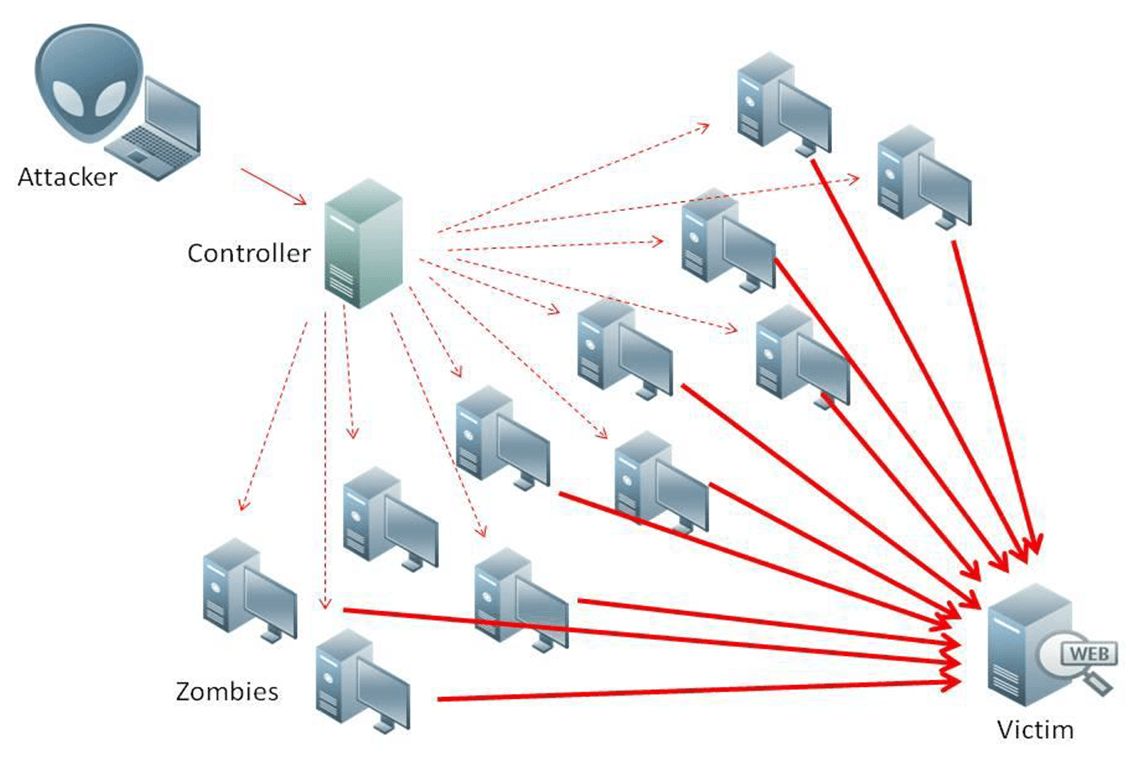

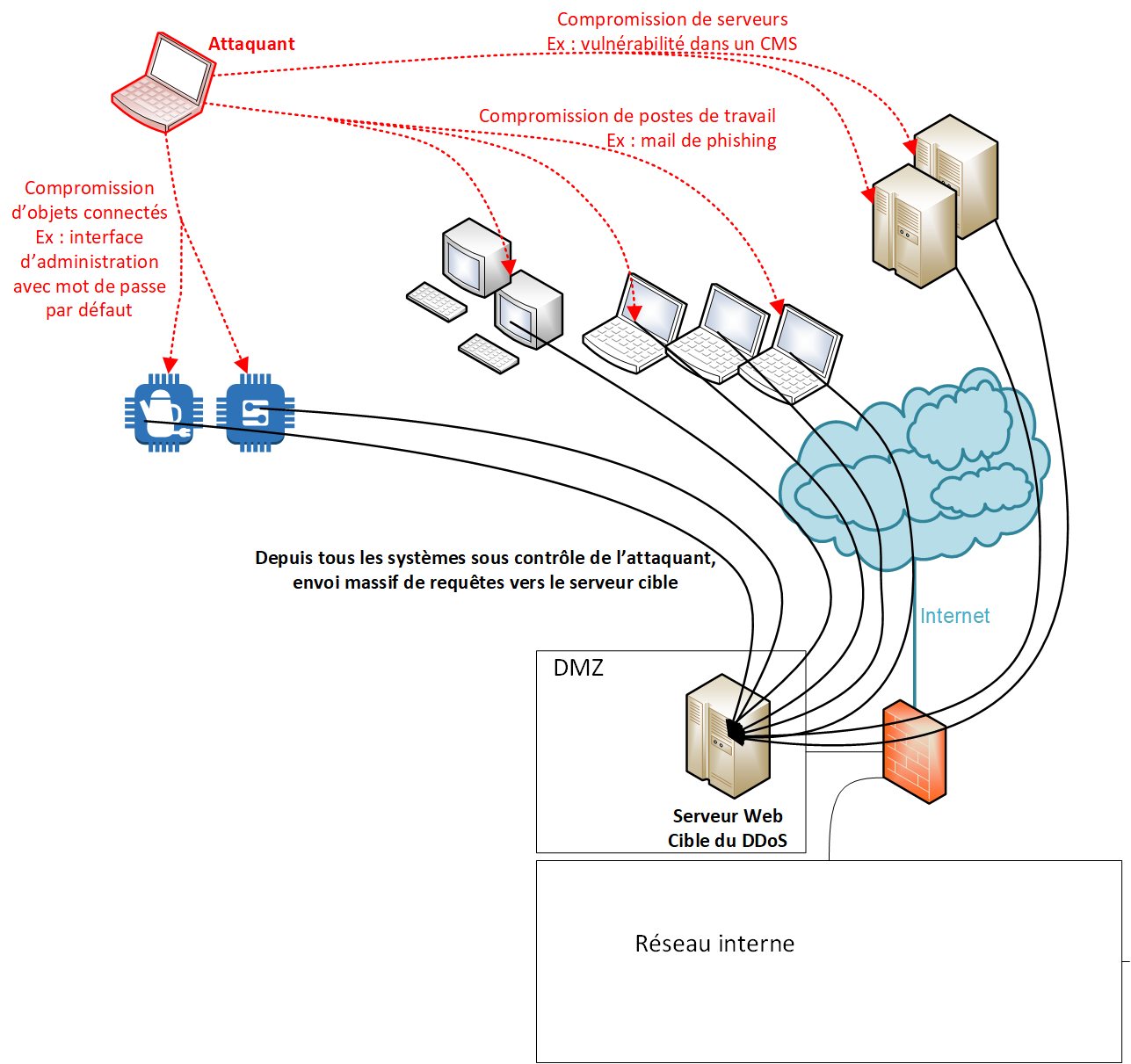

WAF (Web Application Firewall) pour protéger son serveur WEB des attaques DoS et piratages - malekal.com

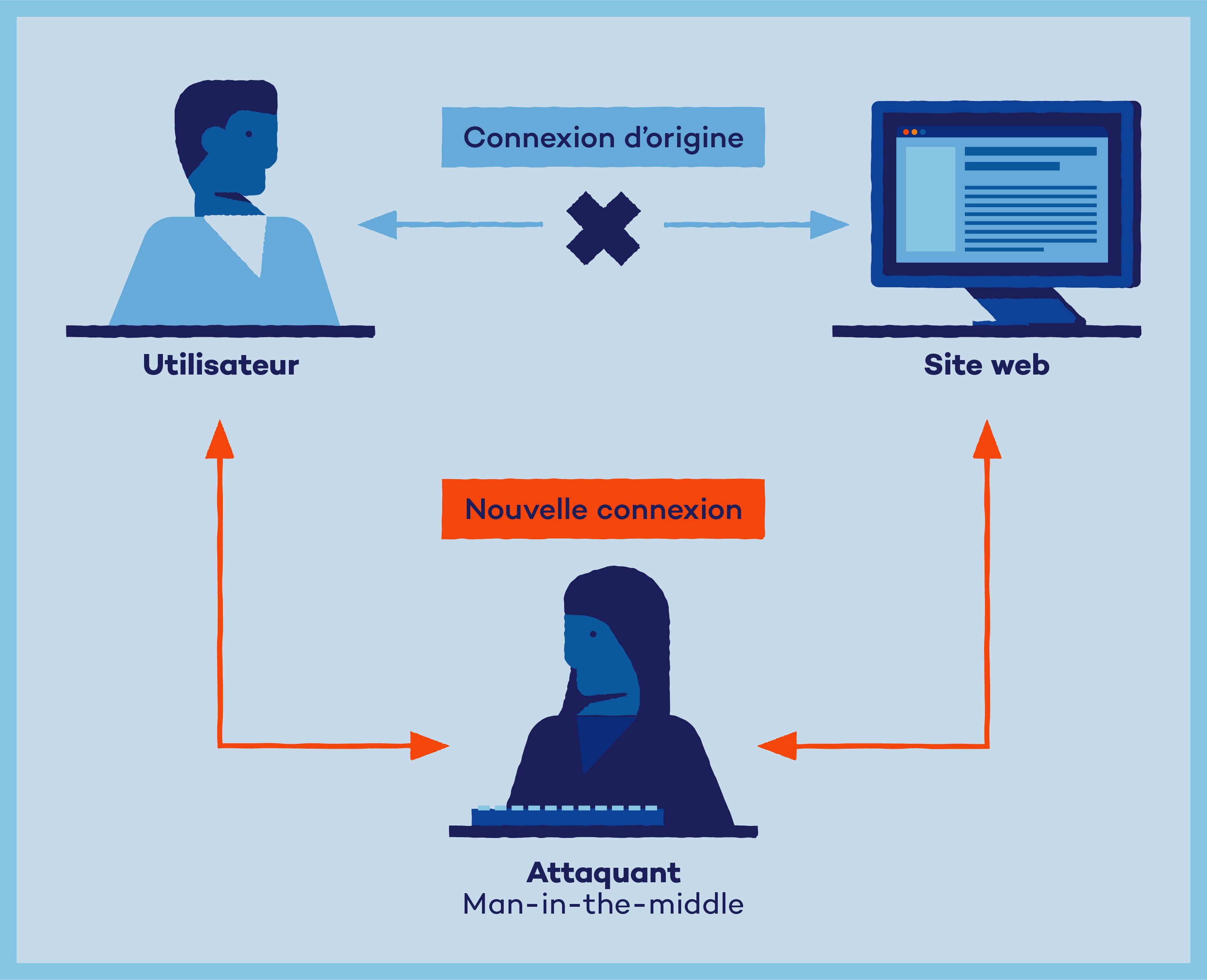

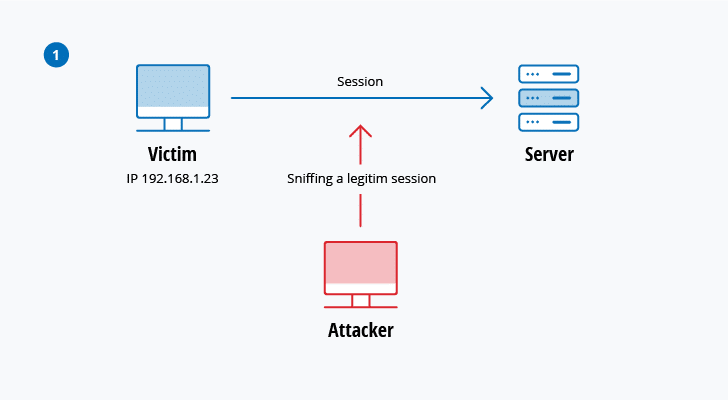

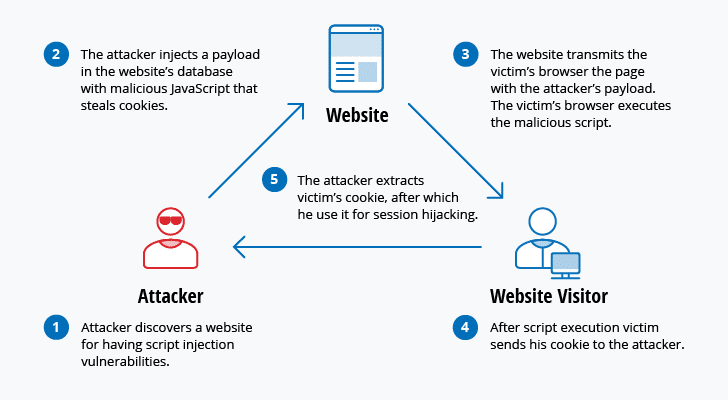

Principe de détournement de session 3.4.2 Exemples d'attaque Parmi les... | Download Scientific Diagram

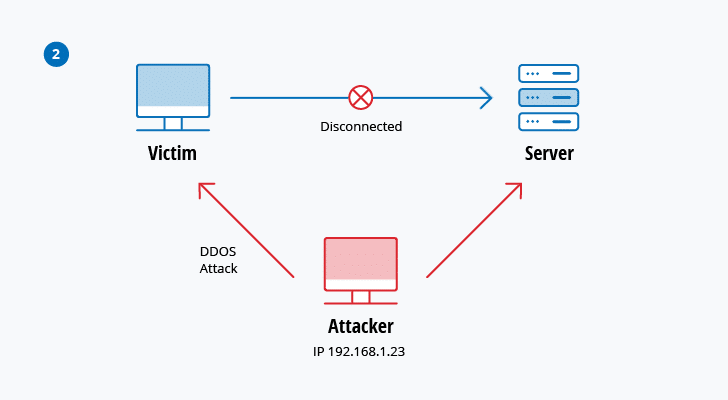

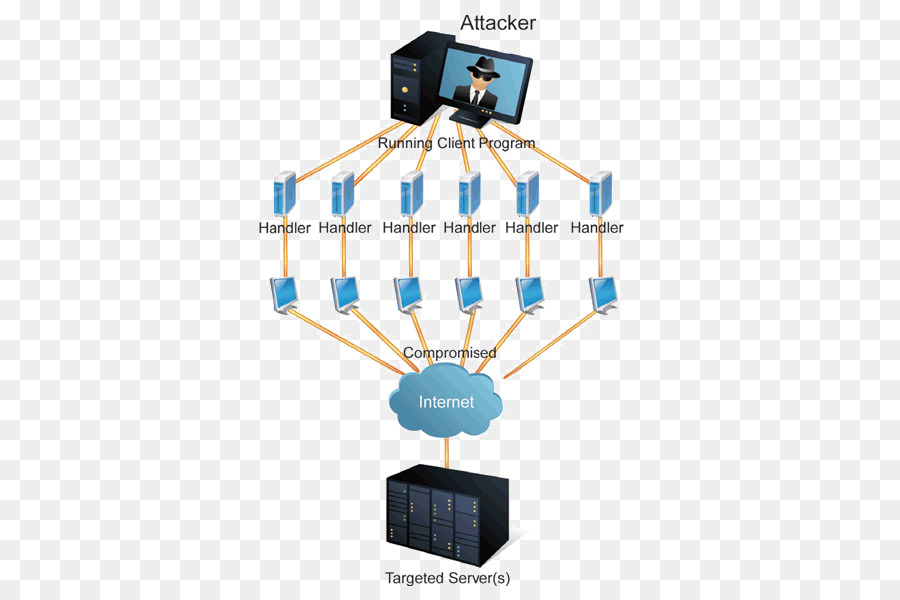

Denialofservice Attaque, Les Serveurs De LOrdinateur, Serveur Web PNG - Denialofservice Attaque, Les Serveurs De LOrdinateur, Serveur Web transparentes | PNG gratuit